Basta un copia-incolla per perdere tutto

Nel contesto della cybersecurity moderna, i Clipper Malware rappresentano una minaccia sofisticata e subdola, progettata per compromettere l’integrità dei dati copiati nella clipboard (gli appunti di sistema). Operando in background, questi malware intercettano e manipolano contenuti sensibili copiati dall’utente, come indirizzi di portafogli di criptovalute, coordinate bancarie, chiavi API e credenziali.

Questa tecnica sfrutta un comportamento umano consolidato: l’uso abituale del copia-incolla per trasferire dati complessi. I Clipper compromettono questo processo in maniera invisibile, sostituendo i dati con alternative controllate dall’attaccante, con l’obiettivo primario di dirottare transazioni digitali o sottrarre informazioni critiche.

Cosa sono i Clipper Malware

I Clipper Malware sono una specifica categoria di software malevolo progettata per monitorare la clipboard del sistema operativo. La loro funzione è rilevare automaticamente la presenza di dati strutturati (come indirizzi blockchain, IBAN o token di autenticazione) e sostituirli con valori alternativi predefiniti. Il malware agisce in tempo reale, rendendo la manipolazione praticamente impercettibile all’utente.

Questi agenti malevoli sono particolarmente efficaci nel contesto delle criptovalute, dove gli indirizzi di wallet sono composti da stringhe alfanumeriche lunghe e non facilmente memorizzabili. L’utente, fidandosi del contenuto copiato, incolla l’indirizzo nel campo della transazione senza sospettare che il dato sia stato compromesso.

Meccanismo di funzionamento

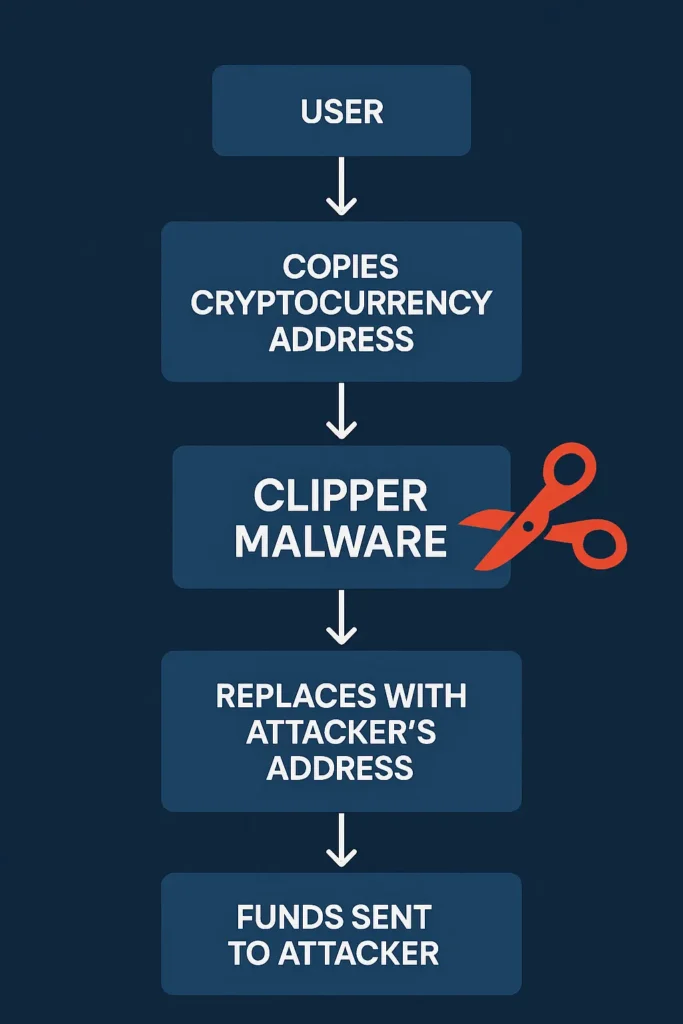

Il flusso operativo di un Clipper Malware può essere descritto come segue:

- Il malware viene installato sul sistema attraverso vettori comuni come allegati email infetti, download da fonti non attendibili o bundle software contenenti codice offuscato.

- Una volta attivo, il malware si avvia con il sistema e si posiziona in ascolto della clipboard.

- Ogni volta che l’utente copia un dato, il malware analizza il contenuto alla ricerca di pattern riconducibili a target specifici (es. indirizzi Bitcoin, Ethereum, codici IBAN, ecc.).

- Se rilevato un pattern valido, il contenuto viene immediatamente sostituito con un dato fraudolento preconfigurato.

- L’utente incolla il dato alterato in un’applicazione di destinazione (es. wallet o piattaforma di pagamento), inconsapevole della modifica.

- La transazione viene confermata e i fondi o dati sensibili vengono inviati all’attaccante.

Caso d’uso: attacco su transazione Bitcoin

Un utente intende trasferire 0.1 BTC a un destinatario. Copia l’indirizzo del wallet dalla sua rubrica, ma nel momento in cui il dato viene copiato, il Clipper Malware attivo nel sistema lo intercetta, riconosce il formato Bitcoin e lo sostituisce con un indirizzo controllato dall’attaccante.

L’utente incolla il dato compromesso nella piattaforma di invio e conferma l’operazione. Il trasferimento avviene regolarmente, ma verso un portafoglio non autorizzato. La natura irreversibile delle transazioni blockchain impedisce qualsiasi forma di recupero.

Varianti e famiglie malware note

Trojan.Clipper.231

Rilevato da Kaspersky nel 2019, veicolato tramite Google Play sotto forma di app contraffatta (es. falsa MetaMask). Operava su dispositivi Android e mirava specificamente agli indirizzi crypto copiati nella clipboard.

ClipBanker

Diffusosi tramite canali non ufficiali, era in grado di eludere i controlli antivirus e raccogliere dati sensibili da più applicazioni, inclusi client email, instant messenger e wallet digitali. Alcune varianti mostravano capacità polimorfiche e persistenza avanzata.

Tecniche di evasione avanzate

I Clipper più moderni integrano tecniche di evasione per sfuggire ai meccanismi di rilevamento:

- Offuscamento del codice e cifratura runtime

- Rilevamento ambienti sandbox o virtual machine

- Meccanismi di persistence tramite registro o pianificazione automatica

- Capacita di aggiornamento dinamico tramite comandi remoti (es. PowerShell)

Queste caratteristiche ne aumentano la resilienza, rendendo difficile l’identificazione anche da parte di soluzioni di sicurezza avanzate.

Contromisure e prevenzione

- Verifica manuale dei dati incollati: confrontare sempre il dato incollato con l’originale, specialmente per operazioni finanziarie o critiche.

- Utilizzo di soluzioni EDR/antivirus con analisi comportamentale: rilevamento di attività anomale sulla clipboard o accessi sospetti in background.

- Adozione di pratiche di digital hygiene: evitare il download da fonti sconosciute, aggiornare regolarmente software e sistemi.

- Segmentazione e protezione degli endpoint: hardening dei dispositivi, controllo degli script, privilegi minimi.

- Formazione e awareness: educare gli utenti sui rischi dei clipboard hijacking e sulle migliori pratiche operative.

Conclusioni

I Clipper Malware rappresentano una minaccia concreta per utenti e organizzazioni che gestiscono asset digitali o dati sensibili. La loro efficacia si basa sulla manipolazione silente di un processo quotidiano e sulla fiducia implicita nell’uso della clipboard.

La protezione da questi attacchi richiede un approccio multilivello: combinare soluzioni tecniche avanzate con una consapevolezza operativa diffusa è oggi essenziale per prevenire compromissioni silenziose ma devastanti.