Personalizzare il file torrc per un nodo Relay efficace

Dopo aver completato le fasi preparatorie (Parte 1), messo in sicurezza il sistema operativo (Parte 2) e installato correttamente Tor da repository ufficiali (Parte 3), ci concentriamo ora sulla configurazione avanzata del file torrc, il cuore della configurazione di un nodo Relay Tor. Questo file controlla l’identità del nodo, la banda disponibile, le porte utilizzate, i log e le policy di accesso.

Obiettivi della sezione

- Configurare nickname, contact info e parametri di rete

- Limitare l’uso del nodo (ExitPolicy reject)

- Definire log, porte, banda e percorso dei file

- Separare correttamente utenze e directory

- Abilitare logging persistente e logrotate

- Impostare policy di accesso precise

1. Configurare il file torrc

📌 Sostituisci MyRelayNode123 con un nome univoco e significativo, e [email protected] con un’email reale. Evita assolutamente di usare email personali o collegate ad account principali (es. Gmail, Outlook): crea una casella dedicata e anonima solo per questa funzione. L’indirizzo non sarà pubblico, ma potrà essere usato dagli operatori Tor per contattarti in caso di necessità.

Apri il file di configurazione principale di Tor:

sudo nano /etc/tor/torrcAggiungi o modifica le seguenti direttive:

## Identità del nodo

Nickname MyRelayNode123

ContactInfo [email protected]

## Porte di ascolto

ORPort 9001

## Banda disponibile (espressa in byte al secondo)

RelayBandwidthRate 5 MB

RelayBandwidthBurst 10 MB

# Le direttive accettano unità come KB, MB, GB. Assicurati che `RelayBandwidthBurst` sia maggiore o uguale a `RelayBandwidthRate`. I valori specificano la velocità di trasferimento media e di picco consentita per il tuo nodo.

# Se disponi di una VPS con un limite di traffico mensile (es. 1 TB), considera l'uso di `AccountingMax` e `AccountingStart` per definire un tetto massimo di dati. Esempio:

#AccountingMax 800 GB

#AccountingStart month 1 00:00

# Questo limita l'utilizzo mensile a 800 GB a partire dal primo giorno di ogni mese. È utile per evitare addebiti extra o throttling da parte del provider.

# Calcolo suggerito: se disponi di una connessione da 200 Mbps, un valore realistico per `RelayBandwidthRate` è tra 15 MB/s (120 Mbps) e 25 MB/s (200 Mbps), per lasciare margine a processi di sistema o picchi temporanei.

## Politica di uscita: questo nodo è un Relay, non un Exit

ExitPolicy reject *:*

## (Opzionale) Porta per fornire directory (utile solo in caso di nodo autoritativo)

#DirPort 9030

## Logging

Log notice file /var/log/tor/notices.log

## Posizione della directory dati

DataDirectory /var/lib/tor2. Permessi per la directory di log

Assicurati che la directory per i log esista e abbia i permessi corretti:

sudo mkdir -p /var/log/tor

sudo chown debian-tor:debian-tor /var/log/tor3. Abilitare e controllare la configurazione

Verifica che la configurazione sia valida:

sudo -u debian-tor tor --verify-configSe tutto è corretto, riavvia il servizio:

sudo systemctl restart [email protected]

sudo systemctl status [email protected]4. Abilitare logrotate per Tor

Per evitare che i log crescano indefinitamente, crea una regola per logrotate:

sudo nano /etc/logrotate.d/torInserisci:

/var/log/tor/*.log {

daily

missingok

rotate 7

compress

delaycompress

notifempty

create 640 debian-tor adm

sharedscripts

postrotate

systemctl reload [email protected] > /dev/null || true

endscript

}5. Verifica dell’accessibilità

Assicurati che la porta ORPort sia raggiungibile dall’esterno (puoi usare telnet, nmap, o eseguire test da un host esterno).

Per verificare che il nodo sia correttamente inserito nel consensus della rete Tor e visibile pubblicamente:

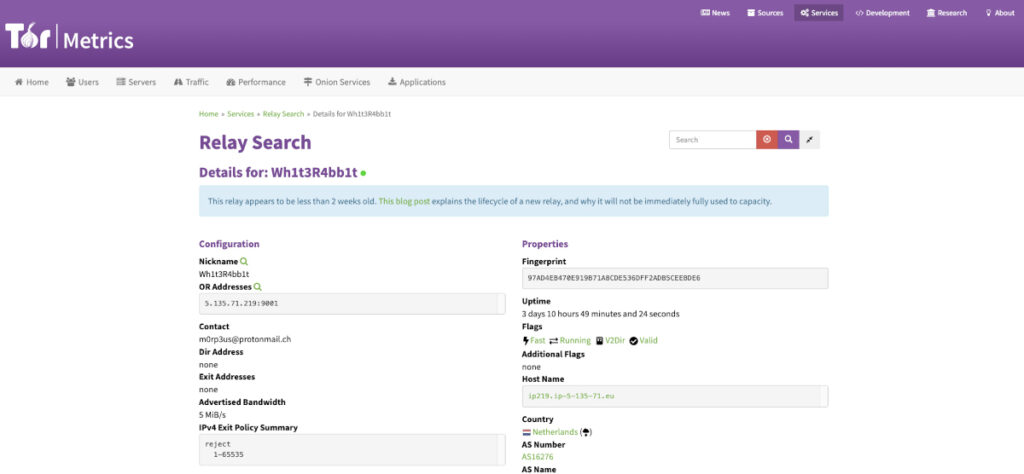

- Cerca il tuo Nickname o fingerprint su: https://metrics.torproject.org/rs.html

- Oppure via API su: https://onionoo.torproject.org

📌 La propagazione nella rete può richiedere diverse ore: il nodo deve essere raggiungibile, connesso e correttamente configurato per essere incluso nel consenso. Se dopo 24 ore non è ancora visibile, controlla firewall, porte e configurazione torrc.

Per ottenere localmente il fingerprint:

sudo cat /var/lib/tor/fingerprintOppure visualizza i log:

sudo grep "fingerprint" /var/log/tor/notices.logVerifica anche il bootstrap log:

sudo journalctl -u [email protected] | grep Bootstrapped✅ Nella Parte 5 vedremo come monitorare l’attività del nodo, verificare la partecipazione alla rete e automatizzare la manutenzione.